|

Wiki

UniCrema

Materie per semestre

Materie per anno

Materie per laurea

Help

|

|

Uni.PAR-27aprile History

Hide minor edits - Show changes to markup

Added lines 79-84:

Il ritardo varia di volta in volta -> la stazione deve continuamente adattarsi.

Modulare in frequenza o tempo, in assenza di rumore è uguale. Ma se è presente il rumore l'errore sul singolo bit (BIT ERROR) ha un andamento diverso a seconda della modulazione

Changed lines 74-76 from:

- verifico la copertura di più antenne e selgo di collegamrmi a qulla che manda un segnale più forte

- tengo buone tutte le antenne e moltiplico il segnale più forte per un ritardo di modo da ottenere il segnale più forte sommato al più debole del giro dopo

Attach:LinkBudget2.jpg Δ

to:

- Uso due o più antenne separate da almeno metà di una lunghezza d’onda.

Alla ricezione dei segnali, seleziono quello di miglior qualità

- tengo buone tutte le antenne e moltiplico il segnale più forte per un ritardo di modo da ottenere il segnale più forte sommato al più debole del giro dopo

In altre parole, alla ricezione i segnali devono essere alimentati in una serie di fasi di ritardo adattativo e poi sommati

Added lines 69-70:

Added line 72:

Added line 76:

Changed lines 66-68 from:

- peggiora (e quindi aumenta il BER) se il segnale è riflesso sa altri apparecchi perchè ha un calo di potenza

to:

- peggiora (e quindi aumenta il BER) se il segnale è riflesso sa altri apparecchi.

Le onde che viaggiano lungo percorsi diversi possono essere completamente fuori fase quando raggiungono l’antenna (quindi si annullano l’un l’altra)

Added lines 61-70:

LINK BUDGET

Il BER (bit error rate o tasso di errore sui bit) è dovuto al fatto che lungo il canale ci sia rumore e che lungo il percorso si abbia una normal perdita di dati..\\

E' utile tenere sott'occhio il PATH-LOSS (si scrive così?)ossia come peggiora la banda all'aumentare della distanza. il PATH-LOSS è dato dal rapporto tra segnale e rumore che si comporta come segue:

- peggiora (e quindi aumenta il BER) se il segnale è riflesso sa altri apparecchi perchè ha un calo di potenza

- migliora nella comunicazione punto-punto.

Come risolvere il problema? Posso agire in due modi:

- verifico la copertura di più antenne e selgo di collegamrmi a qulla che manda un segnale più forte

- tengo buone tutte le antenne e moltiplico il segnale più forte per un ritardo di modo da ottenere il segnale più forte sommato al più debole del giro dopo

Changed lines 58-60 from:

to:

ACCESSO DETERMINISTICO

Su questo argomento c'è poco da idre perchè ormai tutti abbiamo sentito parlare almeno in una lezione del buon Damiani di FDMA, TDMA e CDMA.

Possiamo solo dire che con carico basso usiamo CSMA metre se il traffico è corposo applichiamo TDMA.

Changed line 55 from:

C invia la conferma di lettura frame Fl ad A

to:

C invia la conferma di lettura frame Fl ad A\\

Changed lines 50-51 from:

Possiamo avere un accesso ordinato usando un protocollo token-ring come CSMA/CD (Collision Detention) o un token-bus come CSMA/CA (Collision Avoidance).Dobbiamo però sapere che questi protocolli applicati ad una ethernet con cavo funzionano bene, mentre in un protocollo a contesa come il wireless portano dei problemi.

to:

Possiamo avere un accesso ordinato usando un protocollo token-ring come CSMA/CD (Collision Detention) o un token-bus come CSMA/CA (Collision Avoidance).

Con ethernet con cavo succede questo:

Changed lines 53-57 from:

to:

C genera un token Tc che invia a B. B lo rimbalza ad A.

A genera il frame Fa per C

C invia la conferma di lettura frame Fl ad A

a questo punto la stazione A è costretta dal protocollo a mandare un token anche se ha altro da trasmettere.

Dobbiamo però sapere che questi protocolli applicati ad una ethernet con cavo funzionano bene, mentre in un protocollo a contesa come il wireless portano dei problemi.

Changed line 51 from:

to:

Changed line 8 from:

Tutte le immagini di questa pagina sono prese dalle slide del prof Damiani

to:

La maggior parte delle immagini di questa pagina sono prese dalle slide del prof Damiani

Changed line 40 from:

Niente paura: c'è unaq versione di questo protocollo, il CSMA/CA che permette l'accesso multiplo tramite rilevamento della portante senza collisioni.

to:

Niente paura: c'è una versione di questo protocollo, il CSMA/CA con RTS-CTS che permette l'accesso multiplo tramite rilevamento della portante senza collisioni.

Added line 47:

Questo procedimento verrà approfondito meglio nella lezione del 5 maggio :)

Added lines 49-51:

Ne parliamo poco perchè sono un po caccosi.

Possiamo avere un accesso ordinato usando un protocollo token-ring come CSMA/CD (Collision Detention) o un token-bus come CSMA/CA (Collision Avoidance).Dobbiamo però sapere che questi protocolli applicati ad una ethernet con cavo funzionano bene, mentre in un protocollo a contesa come il wireless portano dei problemi.

Added lines 40-45:

Niente paura: c'è unaq versione di questo protocollo, il CSMA/CA che permette l'accesso multiplo tramite rilevamento della portante senza collisioni.

Ecco come funziona.

- il mittente prima rileva la portante

- poi invia la richiesta di invio (RTS, Request To Send) al destinatario

- il destinatario invia la comunicazione di via libera (CTS, Clear To Send) al mittente

- infine avviene l’invio del pacchetto di dati

Changed line 36 from:

Tecnica basata sul Carrier Sense, questo protocollo prevede che prima di trasmettere si rileva la portante per sapere se è libera.Se lo è, il terminale comincia a trasmettere. Ovviamente il throughput rispetto ad un aloha è maggiore. Siamo vicini al 50%.

to:

Tecnica basata sul Carrier Sense, questo protocollo prevede che prima di trasmettere si rileva la portante per sapere se è libera.Se lo è, il terminale comincia a trasmettere. Ovviamente il throughput rispetto ad un aloha è maggiore. Siamo vicini al 50% perchè lascia un frame libero ogni uno inviato per dare agli altri la possibilità di inserirsi.

Added lines 38-40:

Il CSMA ha un problema: quando due nodi sono troppo distanti è difficile rilevare la portante.

ACCESSO ORDINATO

Changed line 37 from:

to:

Changed lines 36-37 from:

Tecnica basata sul Carrier Sense, questo protocollo prevede che prima di trasmettere si rileva la portante per sapere se è libera.Se lo è, il terminale comincia a trasmettere.

[ALOHAvsCSMA continua...]

to:

Tecnica basata sul Carrier Sense, questo protocollo prevede che prima di trasmettere si rileva la portante per sapere se è libera.Se lo è, il terminale comincia a trasmettere. Ovviamente il throughput rispetto ad un aloha è maggiore. Siamo vicini al 50%.

Changed line 37 from:

to:

[ALOHAvsCSMA continua...]

Changed lines 26-28 from:

- ALOHA \\: Questo protocollo prende il suo nome dalla rete ALOHA

to:

Questo protocollo prende il suo nome dalla rete ALOHA

Changed lines 34-37 from:

- CSMA \\: tecnica basata sul Carrier Sense, questo protocollo prevede che prima di trasmettere si rileva la portante per sapere se è libera.Se lo è, il terminale comincia a trasmettere.

to:

Tecnica basata sul Carrier Sense, questo protocollo prevede che prima di trasmettere si rileva la portante per sapere se è libera.Se lo è, il terminale comincia a trasmettere.

ALOHAvsCSMA

Changed line 26 from:

- ALOHA\\: Questo protocollo prende il suo nome dalla rete ALOHA

to:

- ALOHA \\: Questo protocollo prende il suo nome dalla rete ALOHA

Changed line 32 from:

- CSMA\\: tecnica basata sul Carrier Sense, questo protocollo prevede che prima di trasmettere si rileva la portante per sapere se è libera.Se lo è, il terminale comincia a trasmettere.

to:

- CSMA \\: tecnica basata sul Carrier Sense, questo protocollo prevede che prima di trasmettere si rileva la portante per sapere se è libera.Se lo è, il terminale comincia a trasmettere.

Changed lines 21-22 from:

Una possibile (ma pessima) soluzione è quella di adottare un protocollo ad accesso casuale come ALOHA o CSMA.

to:

Le tecniche di accesso random si dividono in due grandi

famiglie:

Le tecniche ALOHA- based nelle quali non vi è alcun coordinamento tra i terminali e nessun tentativo di verificare l’occupazione del canale.

Le tecniche basate sul Carrier Sense nelle quali il terminale, prima di trasmettere, sente se il canale è libero.

- ALOHA\\: Questo protocollo prende il suo nome dalla rete ALOHA

realizzata presso l’Università di Hawaii nel 1971.

Questo protocollo prevede che i pochi terminali che partecipano ad una comunicazione (due o tre al massimo) possono trasmettere in qualsiasi momento. Si evince quindi che per due terminali la probabilità di collisione è bassissima ma comunque possibile.

Il mittente una volta inviato il messaggio attende un ACK per un tempo pari a 2 round trip. Se entro tale tempo non lo riceve reinvia il pacchetto.

Una variante di ALOHA è ALOHA-slotted in cui l'asse dei tempi è diviso in slot. Ogni stazione ha a disposizione degli slot in cui poter inviare i pacchetti.

Il protocollo ALOHA è solitamente accompagnato dal TDM.

- CSMA\\: tecnica basata sul Carrier Sense, questo protocollo prevede che prima di trasmettere si rileva la portante per sapere se è libera.Se lo è, il terminale comincia a trasmettere.

Changed line 22 from:

to:

Changed lines 5-23 from:

''':: Protocolli avanzati di rete - Appunti del 27 Aprile

to:

:: Protocolli avanzati di rete - Appunti del 27 Aprile ::

Tutte le immagini di questa pagina sono prese dalle slide del prof Damiani

MAC

Il livello MAC (Medium Acces Control) ha l'obiettivo di definire come un utente accede a un canale quando ne ha bisogno. In questa lezione vedremo:

- Accesso casuale: ALOHA e CSMA

- Accesso ordinato: token bus e token ring

- Accesso deterministico: FDMA, TDMA e CDMA

- Combinazioni: TDMA su FDMA, TDD-CDMA e TDMA/CSMA

Dalle lezioni precedenti sappiamo che nel pubblico il problema del MAC è risolto applicando l'FDM: ad ogni utente viene assegnata una portante. Questo è reso possibile dal fatto che nel pubblico è possibile switcchare.

Nel privato non è possibile applicare nessun tipo di switch.

ACCESSO CASUALE

Una possibile (ma pessima) soluzione è quella di adottare un protocollo ad accesso casuale come ALOHA o CSMA.

Changed lines 5-52 from:

:: Protocolli avanzati di rete - Appunti del 27 Aprile ::

HSPA

I protocolli HSPA sono un'evoluzione dell'UMTS, che in termini di prestazioni apportano miglioriea quelle introdotte dall'EDGE sullo standard GPRS.

Se un utente vuole collegarsi con il protocollo HSPA a questo viene assegnata una portante.

Se i soggetti sono due, entrambi vengono collegati alla stessa portante. Quando effettuano delle richieste le informazioni di risposta vengono mandate in broadcast ma ogni utente sa filtrare le proprie perchè è in possesso di una parola ossia una sequenza di bit univoca per ogni utente che permette di filtrare i dati a lui indirizzato, ignorando tutto il resto del traffico.

Detto ciò il problema della collisione in questo ambito non sussiste più.

Se un'antenna si trova nei pressi di una città, quindi con un gran numero di utenti, userà parole piuttosto vicine tra di loro per garantire a tutti una connessione; viceversa un'antenna che fornisce servizi a pochi utenti userà parole più distanti.

Questo discorso sarà molto importante più avanti.

Modulazioni

Sulle reti wireless locali è possibil fare FDM puro. Si arriverà però ad un punto in cui tutte le portanti sono state assegnate.Come risolvere il problema?

Con la MODULAZIONE.

La modulazione è un'operazione mediante la quale il segnale contenente l'informazione (modulante) viene moltiplicato per un secondo segnale chiamato portante avente le caratteristiche adatte alla trasmissione.

La banda occupata originariamente dal segnale è detta banda base, mentre la banda occupata dal segnale modulato è detta banda traslata (ossia spostata nel tempo)

Le ragioni che giustificano l'utilizzo delle operazioni di modulazione e demodulazione (l'operazione inversa)sono molteplici; le più importanti sono le seguenti:

- grazie alla traslazione di banda è possibile ottenere, attraverso la modulazione, l'adattamento del segnale alla banda passante del canale

- la modulazione consente di trasmettere contemporaneamente attraverso lo stesso supporto fisico segnali che, se trasmessi in banda base, risulterebbero avere spettri

!!!Metodi di modulazione

La formula per la conversione del segnale da analogico a digitale è:

A(t)cos(wt+θ), dove w=2πf

Dalla formula si evince che gli elemnti che possono essere cambiati sono

Se si cambia...

ASK (Amplitude Shift Keying) modifica l'ampiezza e lo fa utilizzando ON/OFF per rappresentare 1/0

FSK (Frequncy Shift Keying) interviene sulla frequenza in cui 1/0 sono rappresentati da due frequenze diverse separate da una certa distanza

BPSK (Binary Phase Shift Keying)

Utilizza un'onda sinusoidale ribaltata di 180° per codificare i bit. Una transizione codifica un bit. Semplice da implementare, molto affidabile e usato prevalemtemente nelle comunicazioni satellitari

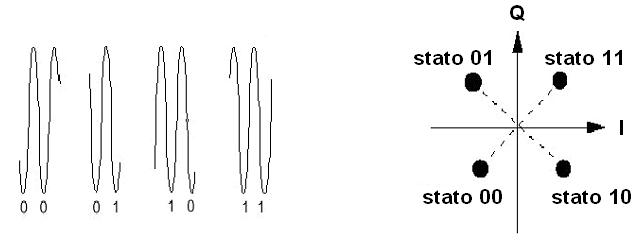

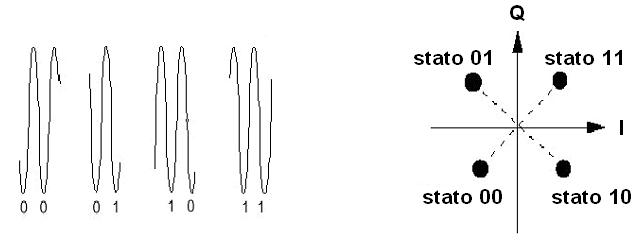

QPSK (Quaternary Phase Shift Keying): è una modulazione multi-livello in cui si utilizzano 2 bit per simbolo. Avremo un ricevitore più complesso ma più efficente spettralmente perchè ogni transizione codifica ben 2 bit

Esistono poi altri metodi come il QPSK sfasato di π/4 usati nei sistemi di seconda generazione to:

''':: Protocolli avanzati di rete - Appunti del 27 Aprile

Changed line 47 from:

Utilizzo le diverse fasi di un'onda sinusoidale per codificare i bit. Una transizione codifica un bit. Semplice da implementare, molto affidabile e usato prevalemtemente nelle comunicazioni satellitari

to:

Utilizza un'onda sinusoidale ribaltata di 180° per codificare i bit. Una transizione codifica un bit. Semplice da implementare, molto affidabile e usato prevalemtemente nelle comunicazioni satellitari

Changed lines 51-52 from:

to:

Esistono poi altri metodi come il QPSK sfasato di π/4 usati nei sistemi di seconda generazione

Changed line 47 from:

Utilizzo le diverse fasi di un'onda sinusoidale per codificare i bit. Semplice da implementare, molto affidabile e usato prevalemtemente nelle comunicazioni satellitari

to:

Utilizzo le diverse fasi di un'onda sinusoidale per codificare i bit. Una transizione codifica un bit. Semplice da implementare, molto affidabile e usato prevalemtemente nelle comunicazioni satellitari

Added lines 49-51:

QPSK (Quaternary Phase Shift Keying): è una modulazione multi-livello in cui si utilizzano 2 bit per simbolo. Avremo un ricevitore più complesso ma più efficente spettralmente perchè ogni transizione codifica ben 2 bit

Changed lines 34-35 from:

to:

Added lines 38-39:

Added lines 44-45:

Changed line 35 from:

to:

Changed line 37 from:

to:

Changed line 40 from:

to:

Changed lines 33-35 from:

ASK (Amplitude Shift Keying) modifica l'ampiezza e lo fa utilizzando ON/OFF per rappresentare 1/0

FSK (Frequncy Shift Keying) interviene sulla frequenza in cui 1/0 sono rappresentati da due frequenze diverse separate da una certa distanza

to:

Se si cambia...

ASK (Amplitude Shift Keying) modifica l'ampiezza e lo fa utilizzando ON/OFF per rappresentare 1/0

FSK (Frequncy Shift Keying) interviene sulla frequenza in cui 1/0 sono rappresentati da due frequenze diverse separate da una certa distanza

Added lines 40-43:

BPSK (Binary Phase Shift Keying)

Utilizzo le diverse fasi di un'onda sinusoidale per codificare i bit. Semplice da implementare, molto affidabile e usato prevalemtemente nelle comunicazioni satellitari

Deleted lines 18-19:

La formula per la conversione del segnale da analogico a digitale è:

A(t)cos(wt+θ), dove w=2πf\\

Changed lines 25-35 from:

- la modulazione consente di trasmettere contemporaneamente attraverso lo stesso supporto fisico segnali che, se trasmessi in banda base, risulterebbero avere spettri

to:

- la modulazione consente di trasmettere contemporaneamente attraverso lo stesso supporto fisico segnali che, se trasmessi in banda base, risulterebbero avere spettri

!!!Metodi di modulazione

La formula per la conversione del segnale da analogico a digitale è:

A(t)cos(wt+θ), dove w=2πf

Dalla formula si evince che gli elemnti che possono essere cambiati sono

ASK (Amplitude Shift Keying) modifica l'ampiezza e lo fa utilizzando ON/OFF per rappresentare 1/0

FSK (Frequncy Shift Keying) interviene sulla frequenza in cui 1/0 sono rappresentati da due frequenze diverse separate da una certa distanza

Changed line 20 from:

A(t)cos(wt+θ), dove w=2πf

to:

A(t)cos(wt+θ), dove w=2πf\\

Changed lines 24-25 from:

Quindi ho : modulante digitale m + parola di barker = m' -> la moltiplico per una portante -> sposto il segnale nel tempo.

to:

Changed lines 26-29 from:

* grazie alla traslazione di banda è possibile ottenere, attraverso la modulazione, l'adattamento del segnale alla banda passante del canale, che ne deve contenere lo spettro;

* la modulazione consente di trasmettere contemporaneamente attraverso lo stesso supporto fisico segnali che, se trasmessi in banda base, risulterebbero avere spettri sovrapposti con conseguenti effetti di interferenza reciproca;

* nel caso di trasmissioni elettromagnetiche si ha la massima emissione di potenza se le dimensioni delle antenne sono dello stesso ordine di grandezza della lunghezza d'onda del segnale da trasmettere.

to:

- grazie alla traslazione di banda è possibile ottenere, attraverso la modulazione, l'adattamento del segnale alla banda passante del canale

- la modulazione consente di trasmettere contemporaneamente attraverso lo stesso supporto fisico segnali che, se trasmessi in banda base, risulterebbero avere spettri

Torna alla pagina di Protocolli avanzati di rete

Changed lines 7-30 from:

HSPA

to:

HSPA

I protocolli HSPA sono un'evoluzione dell'UMTS, che in termini di prestazioni apportano miglioriea quelle introdotte dall'EDGE sullo standard GPRS.

Se un utente vuole collegarsi con il protocollo HSPA a questo viene assegnata una portante.

Se i soggetti sono due, entrambi vengono collegati alla stessa portante. Quando effettuano delle richieste le informazioni di risposta vengono mandate in broadcast ma ogni utente sa filtrare le proprie perchè è in possesso di una parola ossia una sequenza di bit univoca per ogni utente che permette di filtrare i dati a lui indirizzato, ignorando tutto il resto del traffico.

Detto ciò il problema della collisione in questo ambito non sussiste più.

Se un'antenna si trova nei pressi di una città, quindi con un gran numero di utenti, userà parole piuttosto vicine tra di loro per garantire a tutti una connessione; viceversa un'antenna che fornisce servizi a pochi utenti userà parole più distanti.

Questo discorso sarà molto importante più avanti.

Modulazioni

Sulle reti wireless locali è possibil fare FDM puro. Si arriverà però ad un punto in cui tutte le portanti sono state assegnate.Come risolvere il problema?

Con la MODULAZIONE.

La formula per la conversione del segnale da analogico a digitale è:

A(t)cos(wt+θ), dove w=2πf

La modulazione è un'operazione mediante la quale il segnale contenente l'informazione (modulante) viene moltiplicato per un secondo segnale chiamato portante avente le caratteristiche adatte alla trasmissione.

La banda occupata originariamente dal segnale è detta banda base, mentre la banda occupata dal segnale modulato è detta banda traslata (ossia spostata nel tempo)

Quindi ho : modulante digitale m + parola di barker = m' -> la moltiplico per una portante -> sposto il segnale nel tempo.

Le ragioni che giustificano l'utilizzo delle operazioni di modulazione e demodulazione (l'operazione inversa)sono molteplici; le più importanti sono le seguenti:

* grazie alla traslazione di banda è possibile ottenere, attraverso la modulazione, l'adattamento del segnale alla banda passante del canale, che ne deve contenere lo spettro;

* la modulazione consente di trasmettere contemporaneamente attraverso lo stesso supporto fisico segnali che, se trasmessi in banda base, risulterebbero avere spettri sovrapposti con conseguenti effetti di interferenza reciproca;

* nel caso di trasmissioni elettromagnetiche si ha la massima emissione di potenza se le dimensioni delle antenne sono dello stesso ordine di grandezza della lunghezza d'onda del segnale da trasmettere.

Changed line 7 from:

to:

HSPA

|

|